El

potencial de Internet como estructura abierta es también su mayor

debilidad. Las comunicaciones descentralizadas pasan por un sinfín de

servidores entre un destino y otro (por ejemplo, entre un navegador

ubicado en una computadora casera y una página de un banco), dando lugar

a que estas mismas puedan ser interceptadas, escuchadas y –aunque es un

poco más difícil– alteradas. Las empresas, los gobiernos y los hackers

lo saben, el usuario no tanto. El usuario de Internet tiene confianza

ciega en el artefacto. Supone que el instrumento está bien construido y

deposita en eso que se llama “la red” casi toda su vida: claves de su

cuenta bancaria, registros de comunicaciones personales, el último

recorrido deportivo, las fotos de la familia, gustos y consumos.

El

potencial de Internet como estructura abierta es también su mayor

debilidad. Las comunicaciones descentralizadas pasan por un sinfín de

servidores entre un destino y otro (por ejemplo, entre un navegador

ubicado en una computadora casera y una página de un banco), dando lugar

a que estas mismas puedan ser interceptadas, escuchadas y –aunque es un

poco más difícil– alteradas. Las empresas, los gobiernos y los hackers

lo saben, el usuario no tanto. El usuario de Internet tiene confianza

ciega en el artefacto. Supone que el instrumento está bien construido y

deposita en eso que se llama “la red” casi toda su vida: claves de su

cuenta bancaria, registros de comunicaciones personales, el último

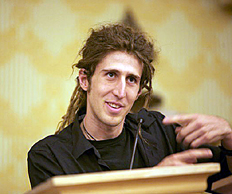

recorrido deportivo, las fotos de la familia, gustos y consumos.“No se trata de elegir entre usar Google y no preocuparse por la privacidad o dejar de usar el buscador. La elección no es realmente entre la privacidad y el uso de teléfonos inteligentes, sino que la tecnología tiene el poder de cambiar el uso que les damos a los servicios, de tener un teléfono móvil o de usar Google. Tenemos que crear las posibilidades para que la gente use herramientas de seguridad”, dice Moxie Marlinspike, uno de los expertos en seguridad más respetados del Silicon Valley.

Sus revelaciones lo han puesto en el ojo de los servicios de inteligencia de su propio país. En noviembre pasado, Marlinspike fue detenido en la aduana de Estados Unidos cuando volvía de un viaje de trabajo por República Dominicana, sin motivo aparente. Su laptop y sus dos teléfonos celulares fueron confiscados sin orden judicial de por medio, fue encerrado en un cuarto de detención y un investigador forense le pidió las claves de su computadora, a lo cual Marlinspike obviamente se negó. “Ya no puedo confiar en estos aparatos”, declaró Marlinspike después de ser liberado. Ayer, confirmó a Página/12 que no volvió a usar esos aparatos. Gracias a la “excepción de búsqueda en los límites” (border search exception), el gobierno de Estados Unidos puede requisar computadoras en los aeropuertos, copiar los discos rígidos incluso sin ningún tipo de orden judicial. “Pero la verdad es que no tengo idea por qué me detuvieron”, cierra.

En julio pasado también fueron interceptados el experto informático Jake Appelbaum en Nueva Jersey y el investigador del MIT David House cuando volvía de México. Marlinspike obtuvo atención de la comunidad de seguridad informática cuando presentó su trabajo en la conferencia Black Hat en Las Vegas. Allí demostró que los certificados de seguridad digital de los navegadores podían ser vulnerados. Poco tiempo después, PayPal inutilizó su cuenta que tenía por cobrar quinientos dólares.

Marlinspike volvió a la prensa internacional cuando –después de estar funcionando durante un año para Estados Unidos– habilitó para Egipto dos servicios de encriptación que pueden usarse en teléfonos celulares inteligentes bajo el sistema operativo Android de Goo-gle: Text Secure, que permite encriptar mensajes de texto y ya se puede usar desde Argentina, y RedPhone, que permite realizar comunicaciones de voz cerradas por Internet. RedPhone todavía no está disponible aquí, aunque “en unas pocas semanas estará disponible para el resto del mundo”, asegura Marlinspike. La experiencia con Egipto (donde las tecnologías móviles y las redes sociales jugaron como catalizadores en las revueltas populares) sirvió para preparar el terreno de la internacionalización. Moxie asegura que pronto estarán las aplicaciones para iPhone y BlackBerry. “Es obvio que en Egipto monitorearon llamadas. Es realmente sencillo para ellos hacerlo. Están usando los mismos equipos de telecomunicaciones vendidos a los proveedores en Estados Unidos, con las mismas puertas traseras”, le dijo entonces a GalaxyRoot.

“RedPhone y TextSecure permiten comunicarse en privado. No sólo para personas comunes, sino también para empresas que quieren mantener conversaciones privadas. Sirve también para áreas de compras que no quieren que la competencia sepa de qué se está hablando”, dice el programador. El funcionamiento de las aplicaciones de Whisper Systems es realmente sencillo: sólo basta que el software detecte que un emisor y un receptor usan el mismo programa para que las comunicaciones queden ilegibles a quien quiera interferirlas. Además, los mensajes quedan encriptados en ambos teléfonos, haciendo imposible saber su contenido, a no ser que alguien consiga las claves a punta de pistola. Para eso no hay encriptación que valga.

culturadigital@pagina12.com.ar

twitter: @cult_digital / @blejman

Fuente, vìa :

http://www.pagina12.com.ar/diario/cdigital/31-162811-2011-02-22.html

No hay comentarios:

Publicar un comentario